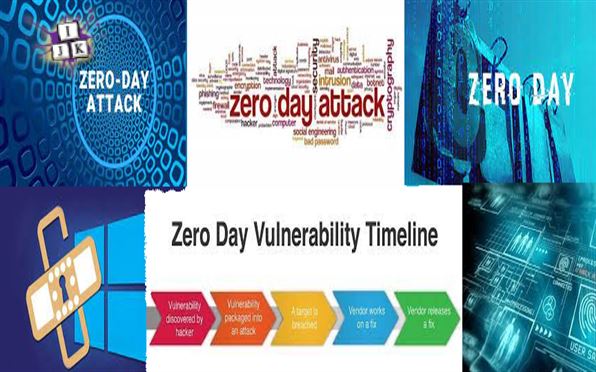

در بخشهای قبلی این مقاله نیز به اکسپلویت روز صفر اشاره شد. در واقع اکسپلویت روز صفر به اکسپلویتی گفته میشود که به دانش عمومی تبدیل نشده است و به غیر از تولید و ایجاد کننده آن اکسپلویت هیچکس دیگری در مورد آن اطلاعاتی ندارد و نمیتواند راه حلی برای دسترسی به آن ارائه دهد. وقتی که افراد دیگری به جز مجرمین سایبری تولید کننده آن اکسپلویت توانستند اطلاعاتی در مورد آن و راه حلی برای دسترسی به آن پیدا کنند، در این جاست که دیگر آن اکسپلویت یک اکسپلویت روز صفر نمیباشد.

تمامی نرمافزارها حتی نرمافزارهایی که توسط شرکتهای قدرتمندی مانند شرکت مایکروسافت ساخته میشوند، در معرض بهرهبرداری توسط افراد امنیتی و مجرمان اینترنتی میباشند. با اینکه اکثر سازندگان نرمافزارها تلاش میکنند که حفرهها و روزنهها را برای نفوذ افراد جهت بهرهبرداری از نرمافزارها داشته باشند، ولی به هیچ عنوان نمیتوانند تمامی این حفرهها را برای افرادی که قصد بهرهبرداری دارند، از بین ببرند. ولی باز هم درصد کاهش این حفرهها در نرمافزارهای مختلف متفاوت میباشد و ممکن است تا مرز ۱۰۰ هم پیش رود ولی هیچ وقت نمیتواند خود درصد ۱۰۰ را به دست آورد و در واقع نمی توانند به صورت ۱۰۰ درصدی نرمافزاری را امن نمایند.

از آنجایی که سازندگان نرمافزارها همیشه سعی میکنند نرمافزاری تکمیل یافته و بدون حفره را برای کاربران ارائه دهند، بنابراین همیشه به دنبال یافتن و از بین بردن این حفرهها میباشد و محققان امنیتی نیز در این مسیر معمولاً به کمک سازندگان نرمافزارهای مربوطه میآیند و با یافتن نقصها و حفرههای موجود در نرمافزارها، آن را به سازندگان نرمافزارها گزارش میدهند تا این سازندگان نسبت به رفع آنها اقدام نمایند و جلوی خطرات و آسیبهایی را که مجرمان سایبری با دسترسی به آن حفرهها، برای سیستمها به وجود خواهند آورد را بگیرند. البته این در صورتی امکانپذیر خواهد بود که محققان امنیتی و سازندگان نرمافزارها قبل از مجرمان سایبری به این حفرهها دسترسی پیدا کنند.

تلفنهای همراه نیز در معرض خطر نفوذ مجرمان سایبری میباشد و همانطور که گفته شد احتمال نفوذ انواع بدافزارها به تلفن های همراه زمانی کاهش پیدا میکند که کاربران از منابع معتبر نسبت به دانلود نرمافزارها و برنامههای مورد نیاز خود اقدام نمایند. مهمترین منابع معتبری که برای دانلود برنامهها و نرمافزارها برای تلفنهای همراه وجود دارند عبارتند از: گوگل پلی Google play و Apple App Store. این فروشگاه نرمافزارها و برنامههای ارائه شده در فروشگاه خود را از نظر عدم آلودگی به انواع بدافزارها بررسی میکنند و اجازه وجود نرمافزارها و برنامههای آلوده در چنین فروشگاههایی داده نمیشود. در صورتی که برنامهها و نرمافزارها از جهت پاکی توسط این فروشگاه ها تایید گردیدند، در این فروشگاهها قابل دانلود و نصب شدن میشود. بنابراین اگر افراد برنامهها و نرمافزارها را از خارج از فروشگاههای معتبر دانلود و نصب نمایند، بیشتر در معرض نفوذ مجرمان سایبری قرار میگیرند و البته تمامی نرمافزارهای خارج از این فروشگاهها آلوده نمیباشند ولی احتمال آلودگی آنها بسیار بیشتر میباشد. مجرمان سایبری نیز به دنبال حفرههای سیستمهایی میباشند که بتوانند به سیستمها دسترسی داشته باشند و اقدام به اعمال مخربانه خود، شامل سرقت اطلاعات، نصب نرمافزارهای دیگر در سیستم و غیره نمایند.

اکسپلویتها با یک زبان خاصی نوشته نمیشود و زبانی که برای نوشتن این کدهای مخرب استفاده میشود، بستگی به این دارد که قرار است این کد از چه نوع آسیب پذیری وارد سیستم شود و یا قرار است در چه بستری از آسیب پذیری رخ دهد. بنابراین زبانهای برنامه نویسی متفاوتی برای کدهای مخرب یا اکسپلویت ها استفاده میشود که مهمترین این زبانها، زبانهای برنامه نویسی Ruby,++C,Pearl,PHP,Python میباشد ولی به غیر از این زبان ها، زبان های دیگری نیز برای نوشتن این کدهای مخرب استفاده میشوند.

اکسپلیدها از انواع و اقسام آسیب پذیریهای سیستمها و نرمافزارها استفاده میکنند و با شناسایی حفرههای موجود، میتوانند راه نفوذ خود به سیستم مورد نظر را پیدا کنند ولی چندین آسیب پذیری معمول وجود دارد که اکسپلویت ها از طریق این آسیب پذیریها، بیشترین نفوذ را میتوانند به سیستمها داشته باشند که عبارتند از:

همانطور که بیان شد هر اکسپلویت برای رسیدن به هدف خاصی طراحی و ایجاد و نوشته میشود. این کدهای مخرب برای رسیدن به هدف خاصی نوشته میشوند و همانطور که بیان گردید زبان نوشتن این کدهای مخرب نیز با توجه به هدفی که در پی آن میباشد، متفاوت است. ولی معروفترین و رایجترین اهدافی که اکسپلویتها به دنبال آن میباشند عبارتند از:

همانطور که بیان گردید مجرمان سایبری به بستهبندی نمودن اکسپلویت های شناخته شده میپردازند و به فروش این بستهها میپردازند. مهمترین و معروفترین این بستهها عبارتند از:

این بسته بسیار نفوذ پذیر و سریع و پیچیده میباشد و مجرمان سایبری با استفاده از این بستهها به راحتی میتوانند آنتی ویروس و ماشینهای مجازی را شناسایی نمایند و به گسترش فایلهای رمزگذاری شده دراپر بپردازند. با این بستهها میتوانند اکسپلویتهای روز صفر را از طریق حافظه به اجرا درآورند و نیازی به اجرای آنها روی هارد دیسکها ندارند.

یکی دیگر از بستههای اکسپلویت، بسته Nuclear Pack میباشد. در این بستهها از تروجانهای Caphaw جهت آلوده نمودن استفاده میکنند. در این بستهها از اکسپلویت های جاوا و Adope PDF استفاده شده است.

این بسته به ترغیب کاربران میپردازد تا به صفحه هدف بروند و آن دسته از کاربرانی را که از نسخههای قدیمی مرورگرها استفاده میکنند و یا از افزونههایی مانند جاوا، Adobe Acrobot و یا ادوبی فلش استفاده میکنند، مورد حمله این بستهها قرار میگیرند و کاربران با رفتن به صفحه هدف است که این بسته شروع به فعالیت میکند و تمامی اکسپلویتها را در آن بارگذاری مینماید و سیستمی را که به آن نفوذ نموده است را مورد بررسی قرار میدهد تا ببیند که سیستم موجود دارای چه حفرهها و آسیب پذیریهایی میباشد و با شناسایی آنها، میتواند اکسپلویت مناسب را انتخاب نماید و عملیات خود را شروع کند و به هدف خاص خود دست یابد.

حال که در مورد اکسپلویت ها و خطرات و آسیبهایی که توسط این کدهای مخرب بر روی سیستم اعمال میشود، آشنا شدیم و با انواع آن و هر آنچه که در مورد اکسپلویت ها ضروری بود بدانیم را دانستیم، بهتر است برویم سراغ این مورد که چگونه میتوانیم از سیستم خود در برابر اکسپلویت ها محافظت نماییم.

راههای محافظت از سیستمها در برابر اکسپلویت ها و جلوگیری از آسیبهایی که ممکن است توسط این کدهای مخرب به سیستم وارد گردد.

برای استفاده از سیستمهای خود به صورت امن نیاز میباشد که به دنبال راهکارهایی جهت جلوگیری از نفوذ بدافزارها باشیم. بنابراین نیاز است که مواردی را رعایت نماییم. چرا که امروزه بدون رایانه و اینترنت و دستگاههای متصل به اینترنت امکان زندگی به روز وجود ندارد.

* حتماً باید سیستمها و نرمافزارها و برنامههای خود را به روز نگه داریم تا بتوانیم در برابر بسیاری از بدافزارها در امان باشیم. هر چقدر که سیستم عامل و نرمافزارها و برنامه مورد استفاده ما قدیمی باشند، سیستم ما بیشتر در معرض خطر بدافزارها قرار خواهد گرفت. چرا که همانطور که بیان شد سازندگان نرمافزارها و برنامهها مدام در پی به روز نمودن نرمافزارها و برنامههای ارائه داده خود میباشند و در نسخههای جدیدی که ارائه میکنند سعی میکنند حفرهها و آسیبپذیریهای موجود در نرمافزارهای ارائه شده خود را کاهش دهند. بنابراین اگر افراد به جای استفاده از نسخههای جدید و به روز نرمافزارها از نسخههای قدیمی آنها استفاده نمایند، در واقع خود را آماده طعمه شدن برای مجرمان سایبری میکنند. برای اینکه نرمافزارهای موجود در سیستم شما همیشه به روز رسانی گردند و نیازی نباشد که شما دائماً به بررسی نرمافزارهای خود جهت به روز رسانی اقدام نمایید، نیاز است که از بخش تنظیمات نرمافزار، به روز رسانی نرمافزار مربوطه را به صورت خودکار درآورید تا به محض اینکه سازندگان نرمافزارها، نسخههای جدیدتر و یا وصلههای مورد نیاز برای نرمافزارها را ارائه میدهند، نرمافزارهای موجود در سیستم شما نیز به روز رسانی گردند.

* نرمافزارهای خود را بررسی نمایید تا در بین نرمافزارهای موجود در سیستم شما نرمافزاری وجود نداشته باشد که منسوخ شده باشد و یا دیگر توسط سازندگان خود پشتیبانی نگردد. همانطور که بیان گردید اگر نرمافزارها به روز رسانی نگردند و سازندگان دیگر به دنبال کشف آسیب پذیری و حفرههای موجود در نرمافزارها نباشند، به احتمال زیاد سیستم میزبان چنین نرمافزارهایی طعمه مجرمان سایبری قرار خواهند گرفت و مجرمان به راحتی خواهند توانست چنین حفرههایی را تشخیص دهند و آسیبهایی را به سیستم مورد نظر وارد نمایند.

اگر به موردی برخوردید که دیگر توسط سازندگان آن پشتیبانی نمیشود، دو راه دارید و آن دو راه عبارت اند از اینکه اگر سازندگان آن نرمافزار نسخههای جدیدتری از نرمافزار مربوطه را به بازار ارائه نمودند، میتوانید از این نسخههای جدید به جای نسخههای منسوخ شده استفاده نمایید و راه حل دوم این است که اگر نسخه جدید و ارتقا یافته آن نرمافزار در بازار موجود نبود، در واقع سازندگان دیگر آن نرمافزار را رها نمودهاند. در این مواقع میتوانید به سراغ نرمافزارهای مشابهی که میتوانند کاربرد همین نرمافزار را داشته باشند، بروید و آن نرمافزار را که توسط سازنده ای دیگر ایجاد گشته است، نصب و استفاده نمایید.

* مرورگرها دیگر راهی میباشد که مجرمان سایبری میتوانند به سیستمی نفوذ پیدا کنند. بنابراین باید راه حلی نیز برای در امان ماندن نفوذ از طریق مرورگرها را پیدا کنید. نمونهای از کارهایی که میتوانند اینترنتی امن را برای شما فراهم نمایند فعال کردن گزینههای Microsoft Smart Screen یا Google Safe Browsing در مرورگرهای مورد استفادهتان میباشند.

* هر چقدر تعداد نرمافزارهای موجود در سیستمتان بیشتر باشد، سیستم شما بیشتر در معرض هک شدن توسط مجرمان سایبری خواهد بود. بنابراین برای این مورد نیز باید راه حلی پیدا کنید. به نظرتان اگر نرمافزهایی را که به آنها نیاز نداریم را حذف نماییم، بیشتر در امان نخواهیم بود؟ در واقع با حذف نرمافزارهای اضافی راههای نفوذ مجرمان سایبری را کاهش میدهیم.

* معروفترین و شناختهترین و آسانترین راه جلوگیری از نفوذ مجرمان سایبری نصب نرمافزارها از فروشگاههای معتبر مانند Google play یا App store میباشد. همانطور که بیان گردید این فروشگاهها همیشه در جهت منافع کاربران خود تلاش میکنند و برای اینکه کاربران خود را با نرمافزارهایی آلوده مواجه نکنند و از این طریق سیستم این کاربران را مورد نفوذ مجرمان سایبری قرار ندهند، به دنبال این میباشند که همیشه و به طور مدام نرمافزارهای مورد ارائه خود را بررسی نمایند تا نرمافزارهای موجود آلوده نباشند و راه نفوذ مجرمان سایبری را ببندد. بنابراین سعی کنید نرمافزارهای مورد نیاز خود را از منابع و فروشگاههای معتبر نصب نمایید.

* از برنامههای ضد بدافزار به روز و قدرتمند استفاده نمایید. به هرحال امکان وجود حفرهها و روزنههایی در نرمافزارها و سیستمهای عامل وجود دارد. بنابراین بهتر است برای جلوگیری از آسیبهایی که توسط اکسپلویتها ممکن است به سیستم ها وارد شود، از برنامههای ضد بدافزار قوی استفاده نمایید. نرمافزارهای ضد بدافزار معمولاً میتوانند نرمافزارهای مخرب یا همان بدافزارها را شناسایی نمایند و به حذف یا مسدود نمودن آنها اقدام کنند.

جهت مشاهده نرم افزار آنتی ویروس تحت شبکه ملی به لینک زیر مراجعه فرمائید

آنتی ویروس تحت شبکه ملی